L’authentification est la première ligne de défense contre les cyberattaques. Les entreprises et les organisations utilisent des modes d’authentification pour vérifier l’identité des utilisateurs qui tentent d’accéder à leurs systèmes et applications. Cependant, certaines méthodes d’authentification sont plus sécurisées que d’autres. Voici un aperçu des modes d’authentification les plus sécurisés aujourd’hui.

L’authentification à deux facteurs (2FA)

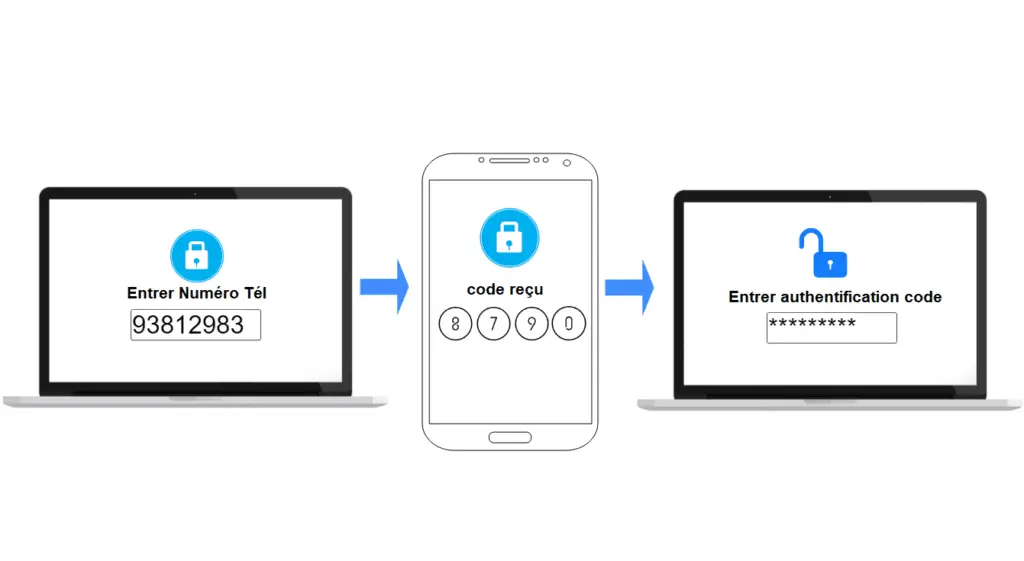

La 2FA est un mode d’authentification qui consiste à fournir deux types de preuves d’identité distinctes avant de pouvoir accéder à un compte en ligne. En général, la première preuve d’identité est un mot de passe que l’utilisateur doit entrer, tandis que la deuxième preuve d’identité est un code généré par une application de sécurité ou envoyé par SMS sur le téléphone portable de l’utilisateur.

L’objectif de la 2FA est de renforcer la sécurité de l’authentification en ajoutant une deuxième couche de protection. Cette deuxième couche rend l’accès à un compte beaucoup plus difficile pour un hacker qui aurait réussi à obtenir le mot de passe de l’utilisateur. Même si le mot de passe est compromis, le pirate n’aura pas accès au compte sans avoir également accès au deuxième facteur d’authentification.

Les codes générés par les applications de sécurité, comme Google Authenticator ou Authy, sont souvent utilisés pour la deuxième couche de protection, car ils sont basés sur un algorithme mathématique qui génère des codes uniques toutes les quelques secondes. Ces codes peuvent être utilisés une seule fois et expirent rapidement, ce qui les rend difficiles à reproduire ou à utiliser à nouveau.

En somme, l’authentification à deux facteurs est une mesure de sécurité importante pour renforcer la protection des comptes en ligne contre les attaques de phishing et les vols de données.

L’authentification à facteur multiple (MFA)

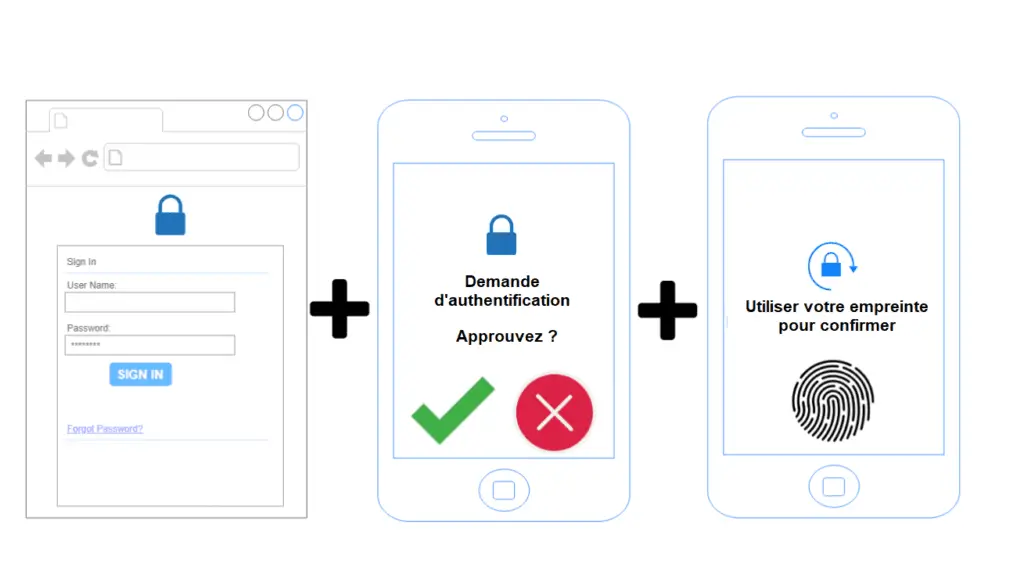

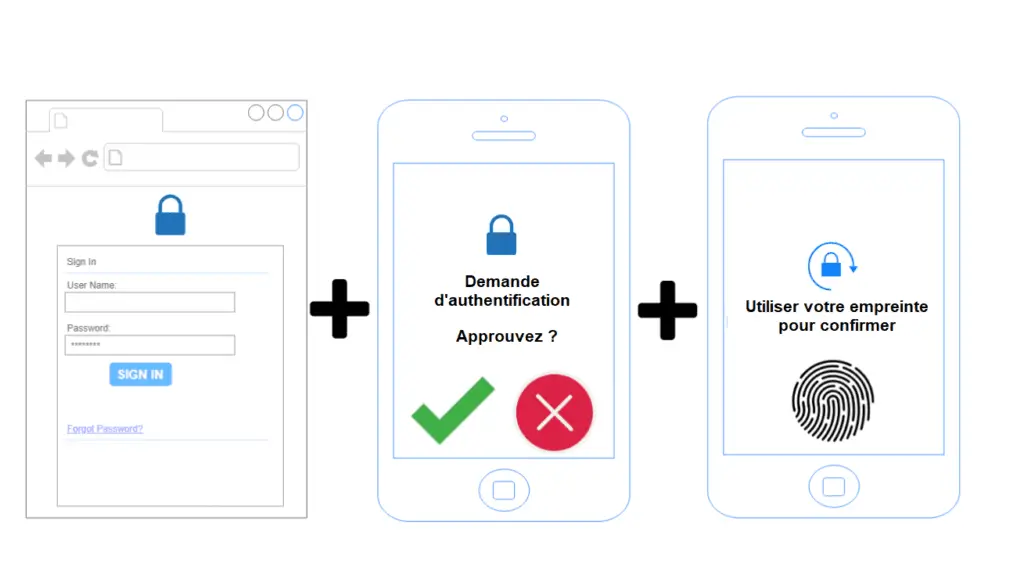

La MFA est une méthode d’authentification qui requiert plusieurs types de preuves d’identité avant qu’un utilisateur ne puisse accéder à un compte en ligne. Contrairement à l’authentification à deux facteurs (2FA), qui ne nécessite que deux facteurs d’authentification, la MFA utilise plusieurs facteurs, généralement trois ou plus.

Les facteurs d’authentification peuvent être de différents types, mais ils sont généralement répartis en trois catégories : quelque chose que vous connaissez (comme un mot de passe), quelque chose que vous avez (comme une clé de sécurité ou un smartphone), et quelque chose que vous êtes (comme une empreinte digitale ou une reconnaissance faciale).

Par exemple, pour accéder à un compte protégé par la MFA, un utilisateur peut être invité à entrer son mot de passe, à fournir un code généré par une application de sécurité sur son smartphone, et à utiliser son empreinte digitale pour confirmer son identité.

La MFA est considérée comme plus sûre que la 2FA car elle utilise plusieurs facteurs d’authentification pour vérifier l’identité de l’utilisateur. En utilisant plusieurs facteurs, la MFA rend l’authentification plus difficile à pirater pour les attaquants, car ils devraient avoir accès à plusieurs types d’informations ou de dispositifs pour réussir une attaque.

De nombreuses entreprises et organisations utilisent la MFA pour protéger leurs données sensibles et réduire les risques de violation de données. Bien qu’elle puisse être un peu plus complexe pour les utilisateurs, la MFA est une mesure de sécurité importante pour renforcer la protection des comptes en ligne et protéger les informations sensibles.

L’authentification biométrique

L’authentification biométrique est une méthode d’authentification qui utilise des caractéristiques physiques ou comportementales uniques d’un individu pour vérifier son identité. Elle utilise des techniques de reconnaissance automatique des formes pour identifier les individus, basées sur des caractéristiques telles que les empreintes digitales, la reconnaissance faciale, la reconnaissance de la voix, la reconnaissance de l’iris, ou la reconnaissance de la signature.

Les caractéristiques biométriques sont uniques pour chaque individu et ne peuvent pas être facilement falsifiées ou volées. C’est pourquoi l’authentification biométrique est considérée comme une méthode d’authentification très fiable et sûre.

Lorsque l’authentification biométrique est utilisée, l’utilisateur fournit une preuve de son identité en utilisant une caractéristique biométrique.

Par exemple, pour accéder à un compte protégé par l’authentification biométrique, l’utilisateur peut être invité à poser son doigt sur un scanner d’empreintes digitales, à se placer devant une caméra de reconnaissance faciale, ou à parler dans un microphone pour que sa voix soit reconnue.

L’authentification biométrique est de plus en plus utilisée dans diverses applications, notamment les dispositifs mobiles, les portefeuilles électroniques, les contrôles d’accès physiques, ou les systèmes de paiement.

Bien que l’authentification biométrique soit considérée comme très sécurisée, il y a des préoccupations en matière de protection de la vie privée et de stockage des données biométriques. Les données biométriques sont très sensibles et doivent être stockées de manière sécurisée pour éviter tout risque de violation de données.

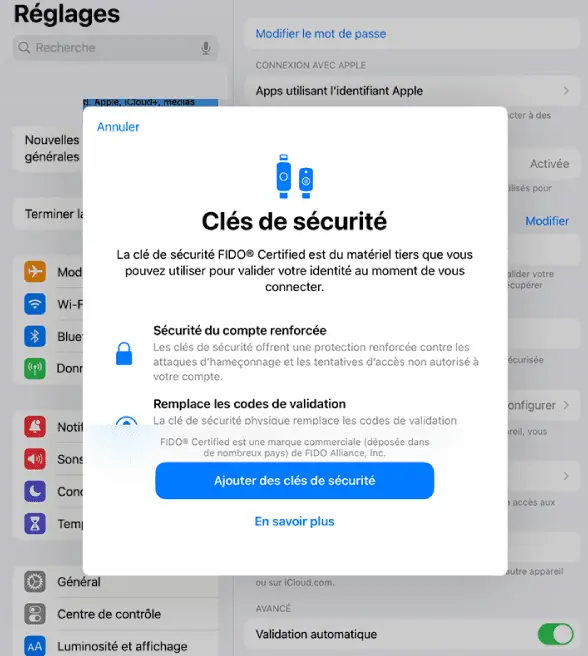

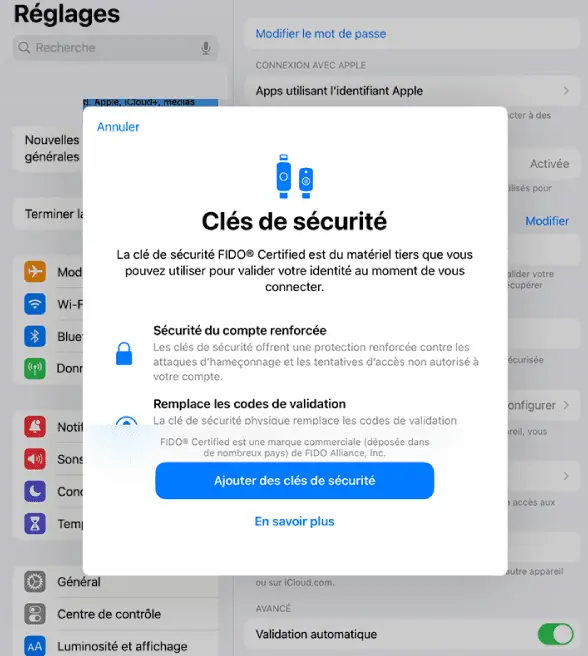

Les clés de sécurité

L’authentification par clé de sécurité utilise des dispositifs électroniques qui génèrent des codes uniques et temporaires qui sont utilisés pour valider l’identité de l’utilisateur.

Lorsqu’un utilisateur se connecte à un compte protégé par l’authentification par clé de sécurité, il doit insérer la clé de sécurité dans son ordinateur ou son smartphone et générer un code unique qui est ensuite entré dans l’application ou le site Web pour confirmer son identité. La clé de sécurité peut également être utilisée pour vérifier l’identité de l’utilisateur lorsqu’il effectue des transactions ou des opérations critiques.

Les clés de sécurité sont souvent utilisées pour renforcer la sécurité de l’authentification à deux facteurs (2FA) et de l’authentification à facteur multiple (MFA). Les clés de sécurité sont considérées comme très sûres car elles sont difficiles à pirater ou à reproduire. De plus, elles ne nécessitent pas d’informations personnelles sensibles telles que les mots de passe, qui peuvent être volés ou compromis.

L’authentification par clé de sécurité est de plus en plus utilisée pour protéger les comptes en ligne, notamment les comptes de messagerie électronique, les comptes bancaires en ligne, les comptes de médias sociaux, et les services de stockage en nuage.

Amazon propose plusieurs modèles de clés de sécurité pour les particuliers et les entreprises.

L’authentification sans mot de passe

L’authentification sans mot de passe est une méthode d’authentification qui ne nécessite pas l’utilisation de mots de passe traditionnels pour vérifier l’identité de l’utilisateur. Cette méthode utilise des technologies telles que la biométrie, la reconnaissance faciale, la reconnaissance vocale, ou les clés de sécurité pour permettre l’accès aux comptes en ligne.

L’authentification sans mot de passe est de plus en plus utilisée dans diverses applications, notamment les dispositifs mobiles, les portefeuilles électroniques, les systèmes de paiement, et les applications de messagerie.

En conclusion, la sécurité de l’authentification est essentielle pour protéger les données et les systèmes contre les cyberattaques. Les méthodes d’authentification les plus sécurisées aujourd’hui incluent la 2FA, la MFA, l’authentification biométrique, les clés de sécurité et l’authentification sans mot de passe. Cependant, il y a des préoccupations en matière de protection de la vie privée et de stockage des données biométriques, qui doivent être stockées de manière sécurisée pour éviter tout risque de violation de données.